Darf ich als deutscher Finanzdienstleister in die Cloud?

This content is more than 4 years old and the cloud moves fast so some information may be slightly out of date.

Viele Unternehmen und insbesondere solche in der Finanzbranche stellen sich die Frage, ob sie ihre IT oder Teile dieser überhaupt in die Cloud migrieren dürfen. Ja, die Cloud skaliert gut, sie schafft bessere Verfügbarkeit lokal wie global, sie fördert Agilität, erleichtert den Zugang zu neuen Technologien und kann in vielen Fällen auch Sicherheitsvorteile schaffen. Aber wie die rechtliche Situation bei einer Auslagerung an Public Cloud-Anbieter aussieht, steht nochmal auf einem anderen Blatt Papier. Und genau hier entsteht häufig Unsicherheit.

Wer sich eine eindeutige Antwort auf die Frage im Titel erhofft, den muss ich leider enttäuschen, denn die kann ich nicht so einfach nicht geben. Was ich aber anbieten kann, ist ein grober Umriss um die aktuellen aufsichtsrechtlichen Anforderungen an Auslagerungen in die Public Cloud für deutsche Finanzdienstleister.

Was gilt überhaupt?

Grundsätzlich ist zu sagen, dass alle Anforderungen an IT-Governance, -Betrieb und -Sicherheit an die IT zunächst einmal unverändert weiter Bestand haben. Hier sind insbesondere BAIT, VAIT und ZAIT sowie die DSGVO zu nennen.

Darüber hinaus hat die BaFin erstmalig im November 2018 eine Orientierungshilfe zur Auslagerung an Cloud-Anbieter veröffentlicht, um die Anforderungen weiter zu konkretisieren. Im Mai 2021 veröffentlichte die ESMA (European Securities and Markets Authority) Leitlinien zur Auslagerung an Cloud-Anbieter mit dem Ziel der Etablierung eines einheitlichen Standards an Finanzdienstleiter in der Europäischen Union. Die BaFin kündigte im Juni 2021 die Anwendung dieser Leitlinien an.

Dieser Beitrag fasst den Inhalt der ESMA Leitlinien zusammen, setzt einen Schwerpunkt auf die Bereiche, die unserer Erfahrung nach regelmäßig problematisch sind und bietet konkrete Lösungen und Hilfestellung. Diese sind auf Amazon Web Services (AWS) zugeschnitten, sollten sich aber auch auf andere Public Cloud-Anbieter adaptieren lassen. Eine detaillierte Auseinandersetzung mit den Originaltexten ist jedoch in jedem Fall trotzdem notwendig.

Inhalte der ESMA Leitlinien

Die ESMA definiert insgesamt 9 Leitlinien, auf die wir im Folgenden eingehen werden.

1. Governance, Kontrolle und Dokumentation

Die erste Leitlinie bezieht sich auf die Notwendigkeit einer Cloud-Strategie, die mit der generellen IT-Strategie im Einklang steht. Diese wird ergänzt durch die Definition von Zuständigkeiten für Dokumentation, das Risiko- und Auslagerungsmanagement sowie die Überwachung der Einhaltung von Service Levels.

Die Service Level Agreements für alle AWS-Services sind standardisiert und öffentlich einsehbar. AWS Health bietet eine Übersicht und eine API für Service-Beeinträchtigungen. Im unteren Bereich der Seite findet sich zudem eine Historie, in der Berichte zu Beeinträchtigungen verlinkt sind, sowie einen Link zu einer Liste von AWS Post-Event Summaries über vergangene Incidents. Mithilfe des Personal Health Dashboard - einer auf einen AWS Account zugeschnittenen Ansicht auf AWS Health - können automatische Benachrichtigungen beispielsweise per E-Mail verschickt werden.

Leider gibt es bei AWS derzeit noch kein automatisiertes KPI-Reporting, das beispielsweise auch Prozentwerte zur Verfügbarkeit enthält. Dieses wäre eine gute Ergänzung bzw. Vereinfachung der Überwachung von SLAs durch Kunden.

2. Risikoanalyse der Auslagerung und Due-Diligence-Prüfung

Bevor eine Auslagerung erfolgen kann, muss die Kritikalität bewertet werden und eine der Kritikalität entsprechende Due-Diligence-Prüfung des Public Cloud-Dienstleisters durchgeführt werden hinsichtlich wirtschaftlicher, rechtlicher, steuerlicher und finanzieller Verhältnisse. Im Rahmen dessen sollte auch eine umfassende Risikoanalyse durchgeführt werden, die insbesondere den Datenschutz sowie das Risiko einer Konzentration auf einzelne Public Cloud-Anbieter mit einbezieht. Hieraus ergibt sich bereits indirekt die Erfordernis einer Ausstiegsstrategie (Exit-Strategie), die in Leitlinie 5 noch einmal konkretisiert wird.

Darüber hinaus sollte eine Prüfung des Public Cloud-Anbieters auf seine Eignung erfolgen, die sich bspw. auf Zertifizierungen nach internationalen Standards und bestehende Prüfberichte stützen kann.

AWS bietet dazu eine Vielzahl von weiterführenden Informationen:

-

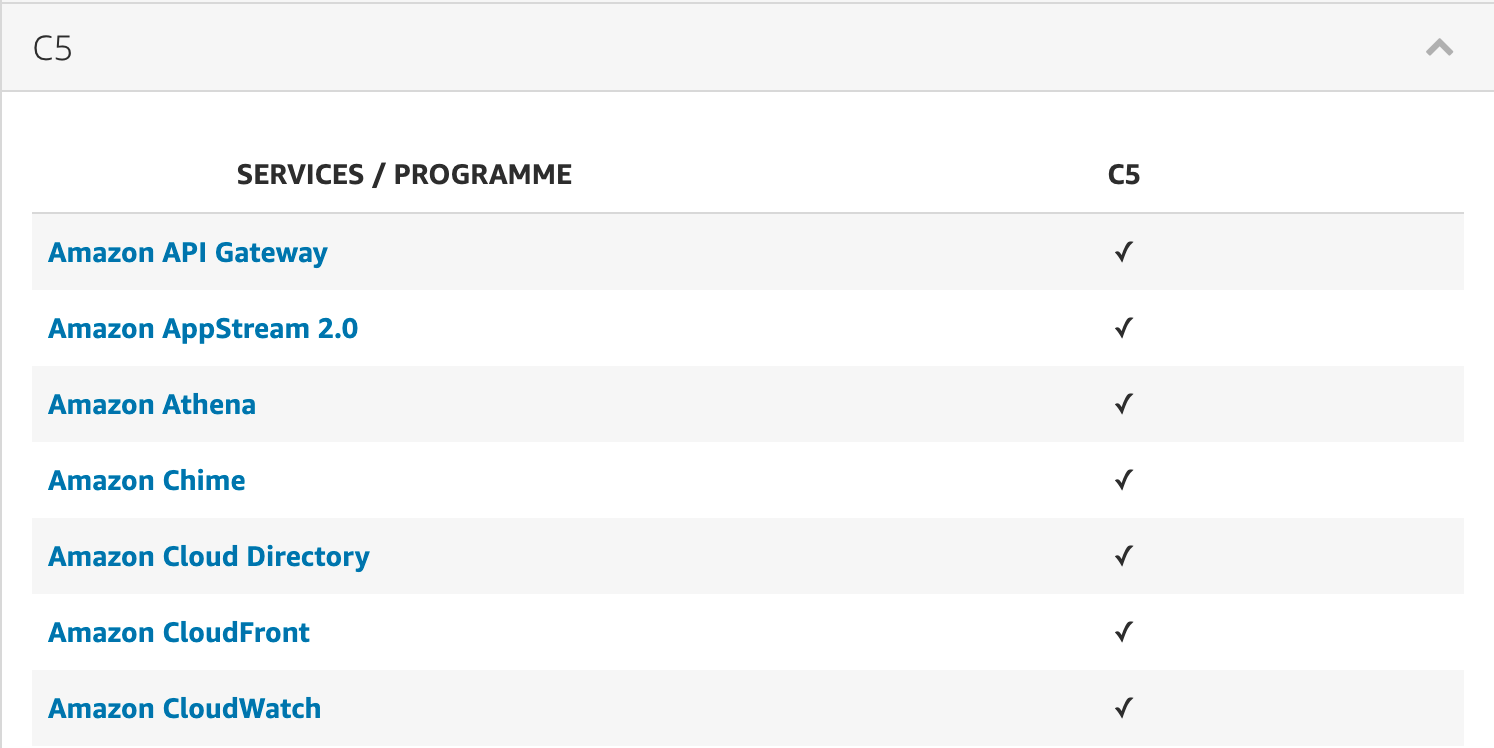

die AWS Compliance-Seite, auf der alle Services, die bestimmten Zertifizierungen entsprechen, aufgelistet sind.

-

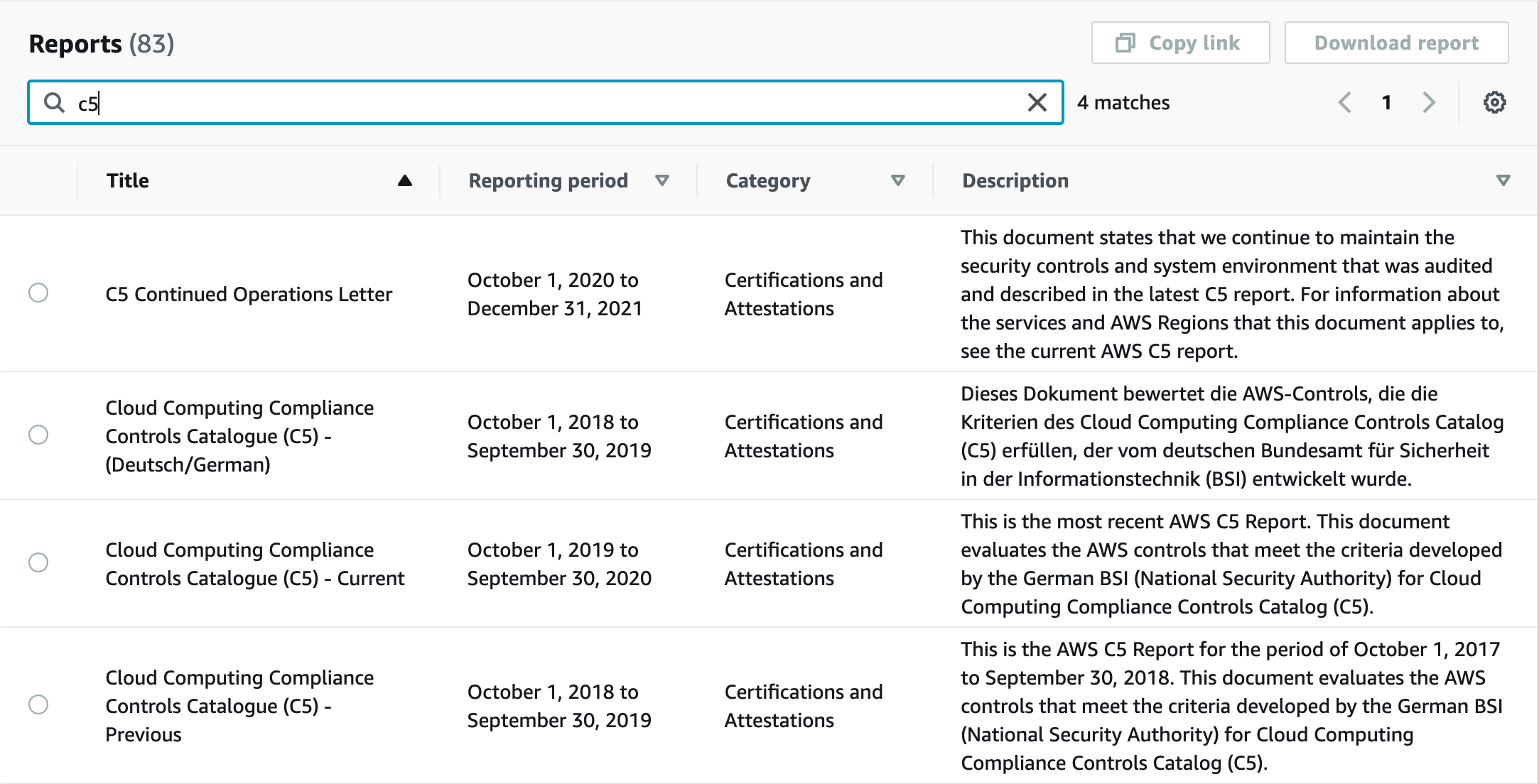

AWS Artifact, ein Service, mit dem Kunden auf Prüfungsberichte und andere Dokumente zu Compliance-Themen zugreifen können.

Für deutsche Unternehmen sind bspw. die Zertifizierung und Berichte zum BSI C5 Kriterienkatalog besonders relevant, der Mindestanforderungen an Cloud-Anbieter definiert.

3. Zentrale Bestandteile des Vertrags

Die dritte Leitlinie definiert die Bestandteile der Vertragsgestaltung, die bspw. Kündigungsrecht, Berichtspflichten und Prüfungsrechte beinhalten. Cloud-Anbieter wie AWS haben Standard Customer Agreements und Service Terms, die die rechtlichen Anforderungen i.d.R. abdecken. Die Service Terms beinhalten auch das GDPR Data Processing Addendum. Vor Abschluss des Vertrags müssen diese natürlich sorgfältig geprüft werden.

4. Informationssicherheit

Die Leitlinien zur Informationssicherheit umfassen im Wesentlichen die folgenden Themen:

- Identitätsverwaltung und Zugangsbeschränkung

- Verschlüsselung

- Mandantentrennung

- Sicherheit von APIs

- Business Continuity Management (BCM) und Disaster Recovery (DR)

- Datenstandorte

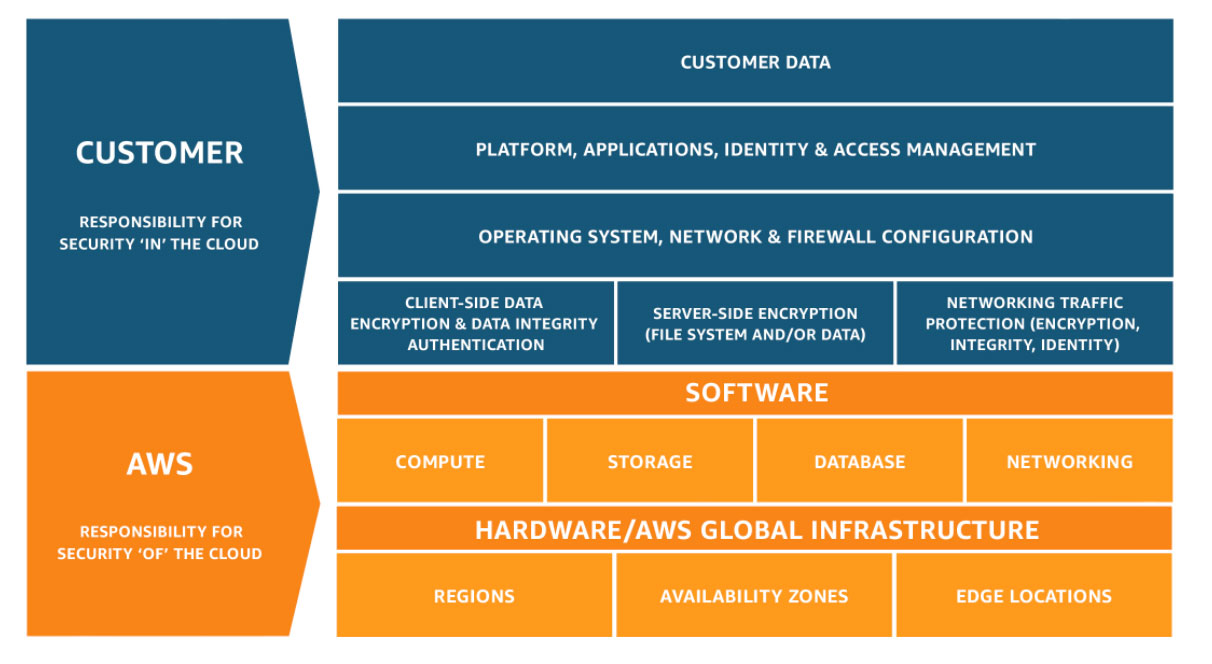

Zur Betrachtung dieser Themen sollte zunächst das AWS Shared Responsibility Model herangezogen werden. Dieses gliedert die Verantwortlichkeiten für die Sicherheit von Cloud-Umgebungen in eine Kunden-Dimension (oben) und eine AWS-Dimension (unten).

In beiden Dimensionen sind Anstrengungen erforderlich zur Erreichung eines hohes Sicherheitsniveaus. Zur Beurteilung der AWS-Dimension können dabei wieder die Zertifizierungen und Prüfungsberichte aus AWS Artifact herangezogen werden. Für die Kunden-Dimension müssen unternehmensspezifische Konzepte geschaffen werden, die den Anforderungen entsprechen. Stichworte und AWS Services, die dabei helfen, sind AWS IAM, KMS, VPC, Organizations, CloudTrail, Backup, Security Hub und Regions.

Darüber hinaus ist AWS Audit Manager ein hilfreiches Werkzeug für ein kontinuierliches und automatisiertes Audit der Kunden-Dimension. In unserem Blog gibt es eine Einführung in den AWS Audit Manager, um sich einen Überblick über die Funktionen zu verschaffen.

5. Ausstiegsstrategien

Finanzdienstleister müssen eine Ausstiegsstrategie (Exit-Strategie) für kritische Auslagerungen an Cloud-Anbieter definieren. Diese muss Alternativ- und Übergangslösungen, eine Business Impact Analyse (BIA) sowie die Definition von Aufgaben, Verantwortlichkeiten, auslösenden Ereignissen und Erfolgskriterien beinhalten. Darüber hinaus müssen die Möglichkeiten zur Interoperabilität von Systemen und zur sicheren Rückführung und Löschung von Daten beleuchtet werden.

Häufig entscheiden sich Unternehmen dazu, beim Weg in die Cloud zweigleisig mit mehreren Cloud-Anbietern zu fahren. Ebenso fließen Open Source Lösungen wie z.B. die Container-Orchestrierungsplattform Kubernetes regelmäßig in die Überlegungen mit ein, um unabhängig von einzelnen Anbietern zu bleiben. Dies ist in vielerlei Hinsicht sinnvoll und sollte konzeptionell berücksichtigt werden, bspw. bei der Erstellung von Netzwerk- oder Berechtigungskonzepten oder bei der Weiterbildung von Mitarbeitern durch Schulungsprogramme. Im Kontext von konkreten Projekten und dem Betrieb von Workloads empfiehlt es sich dennoch, Schwerpunkte zu setzen, um Synergien und Skaleneffekte auf einer Plattform zu erzielen.

6. Zugangs- und Prüfungsrecht

Im Rahmen Auslagerung zu einem Cloud-Anbieter müssen Prüfungsrechte für das Unternehmen und die zuständigen Behörden eingeräumt werden. Eine eigene Vor-Ort-Prüfung muss jedoch nicht zwingend durchgeführt werden. Das Verwenden bestehender Prüfungsberichte (aus AWS Artifact) ist legitim, sofern der Umfang der Prüfung dadurch vollständig abgedeckt wird.

Ebenfalls ist erwähnt, dass Cloud-Anbieter ihren Kunden die Verwendung dieser Prüfberichte nahelegen können, um Risiken, die durch die Durchführung der Prüfung entstehen, zu vermeiden und um Aufwände zu reduzieren. Allerdings bleibt davon unberührt, dass das Prüfungsrecht nicht eingeschränkt sein darf, wenn Unternehmen den ESMA Leitlinien folgen. Dieser problematische Sachverhalt wird in einem Artikel der BaFin detaillierter beleuchtet.

Ein Lösungsansatz ist die von der Deutschen Börse ins Leben gerufene Collaborative Cloud Audit Group (CCAG), in der sich Finanzinstitute zusammenschließen, um Sammelprüfungen bei Cloud-Anbietern durchzuführen.

7. Sub-Auslagerungen

Die siebte Leitlinie regelt, dass im Falle von Sub-Auslagerungen der Cloud-Anbieter in der Verantwortung bleiben muss, und dem Kunden Informationen über Änderungen liefern sowie ein Widerspruchs- und Kündigungsrecht einräumen muss. AWS stellt die Informationen über Auslagerungen online bereit.

8. Schriftliche Mitteilung and die zuständigen Behörden

Auslagerungen an Cloud-Dienstleister müssen den zuständigen Behörden schriftlich gemeldet werden.

9. Überwachung von Auslagerungsvereinbarungen mit Cloud-Anbietern

Die letzte Leitlinie definiert die Aufgaben von Aufsichtsbehörden bei der Bewertung von einzelnen Auslagerungen sowie der Überwachung von Konzentrationsrisiken im Markt.

Wie tecRacer helfen kann

Als AWS Premier Consulting Partner mit Financial Services Competency und Migration Competency unterstützen wir Sie gerne bei den ersten Schritten mit AWS, bspw. durch Aufbau einer cloudRacer Landing Zone, der Erstellung von Cloud-Strategien und Sicherheitskonzepten, der Durchführung von Security Audits, AWS Well-Architected Reviews und Schulungsmaßnahmen, uvm.

Dabei profitieren Sie von unserer Erfahrung aus zahlreichen Kundenprojekten im Financial Services Umfeld. Für weitere Informationen empfehlen wir unser Factsheet Financial Services Industries on AWS und unsere Themen-Webseite Financial Services.